作为一家信息安全服务商的小编,我们的日常就是——等漏洞;

有了漏洞,我们才能给大家普及相关的安全知识是不是;

苦心人、天不负,

小编终于等来了安卓年度大漏洞

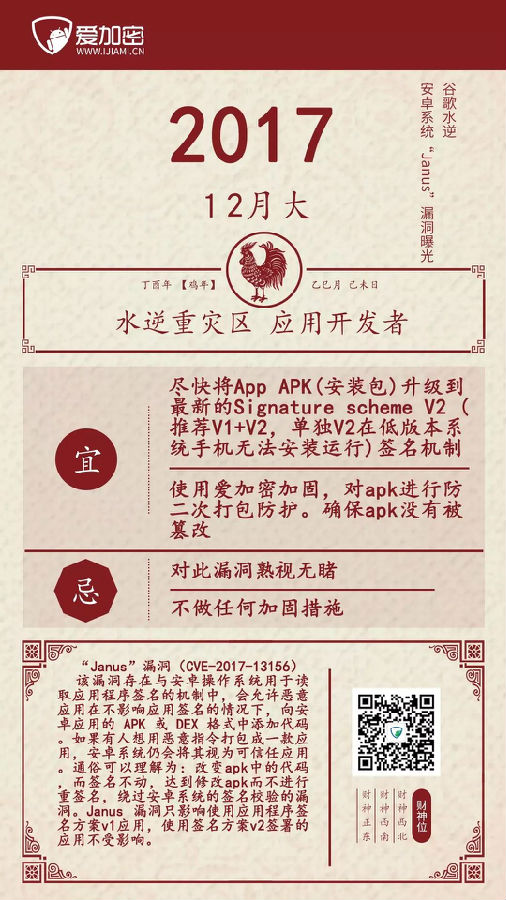

Janus 漏洞(CVE-2017-13156)

雷锋网最近两天对该漏洞进行了详细的报道

这个名为 Janus 的漏洞(CVE-2017-13156)由移动安全公司 GuardSquare 的研究团队发现,该漏洞存在与安卓操作系统用于读取应用程序签名的机制中,会允许恶意应用在不影响应用签名的情况下,向安卓应用的 APK 或 DEX 格式中添加代码。如果有人想用恶意指令打包成一款应用,安卓系统仍会将其视为可信任应用。

研究人员表示,安卓操作系统在各个位置少量检查字节,以验证文件的完整性。对于 APK 和 DEX 文件,这些字节的位置是不同的,研究人员发现他们可以在 APK 中注入一个 DEX 文件,而安卓操作系统仍会认为它正在读取原始的 APK 文件,因为 DEX 在插入过程不会改变安卓检查完整性的字节,而且文件的签名也不会改变。

Janus 攻击的唯一不足之处在于,攻击者必须引诱用户下载第三方应用商店中的的应用。

不过,雷锋网了解到,国内有相关安全研究员将其称呼为“生态级别的安卓签名欺骗漏洞”。

由于安卓系统的其他安全机制也是建立在签名和校验基础之上,该漏洞相当于绕过了安卓系统的整个安全机制。一旦攻击者将植入恶意代码的仿冒的 App 投放到安卓商店等第三方应用市场,就可替代原有的 App 做下载、更新。

网友安装这些仿冒 App 后,不仅会泄露个人账号、密码、照片、文件等隐私信息,手机更可能被植入木马病毒,进而或导致手机被 root ,甚至被远程操控。

然鹅,我的老板对我苦心等来的漏洞表示并不care

因为

Janus 漏洞只影响使用应用程序签名方案v1应用,使用签名方案v2签署的应用不受影响。

爱加密签名工具支持v2以及V1+V2签名;同时,爱加密移动安全加固产品中防二次打包功能可以有效防止“Janus”漏洞。

爱加密的用户们,这个漏洞其实跟你们没什么关系的

所以,跟我也没什么关系的

苦心人天不负,但是老板会负

京公网安备

11010802025310号

京公网安备

11010802025310号